Việc triển khai trong lĩnh vực công nghệ, ít nhất là ở phương Tây là: Qualcomm vs MediaTek. Cá nhân tôi là một fan hâm mộ của công ty Đài Loan vì tôi tin rằng nó cung cấp các sản phẩm rất, rất tốt mà chi phí thấp hơn cho các OEM. Do đó, các thiết bị cũng có giá thấp hơn đối với người tiêu dùng. Đặc biệt là bộ vi xử lý MediaTek Kích thước họ là những mục yêu thích của tôi. Tuy nhiên, tôi đã rất ngạc nhiên bởi một lỗ hổng trong đó được phát hiện bởi các chuyên gia của Nghiên cứu điểm kiểm tra. Một lỗi thực sự khó chịu. Hãy cùng xem chi tiết.

Bộ xử lý MediaTek, đặc biệt là Dimensity, sẽ là nạn nhân của một lỗ hổng cho phép kẻ xấu theo dõi người dùng

Nghiên cứu điểm kiểm tra, hay đúng hơn là bộ phận nghiên cứu an ninh mạng của nó, hôm nay đã phát hành một báo cáo nêu chi tiết về sự tồn tại của một lỗ hổng bảo mật ảnh hưởng đến một số nền tảng MediaTek. Hãy nói về công ty đứng đầu thế giới về bộ vi xử lý hiện đang chịu trách nhiệm bán khoảng 40% SoC trên điện thoại thông minh trên thế giới.

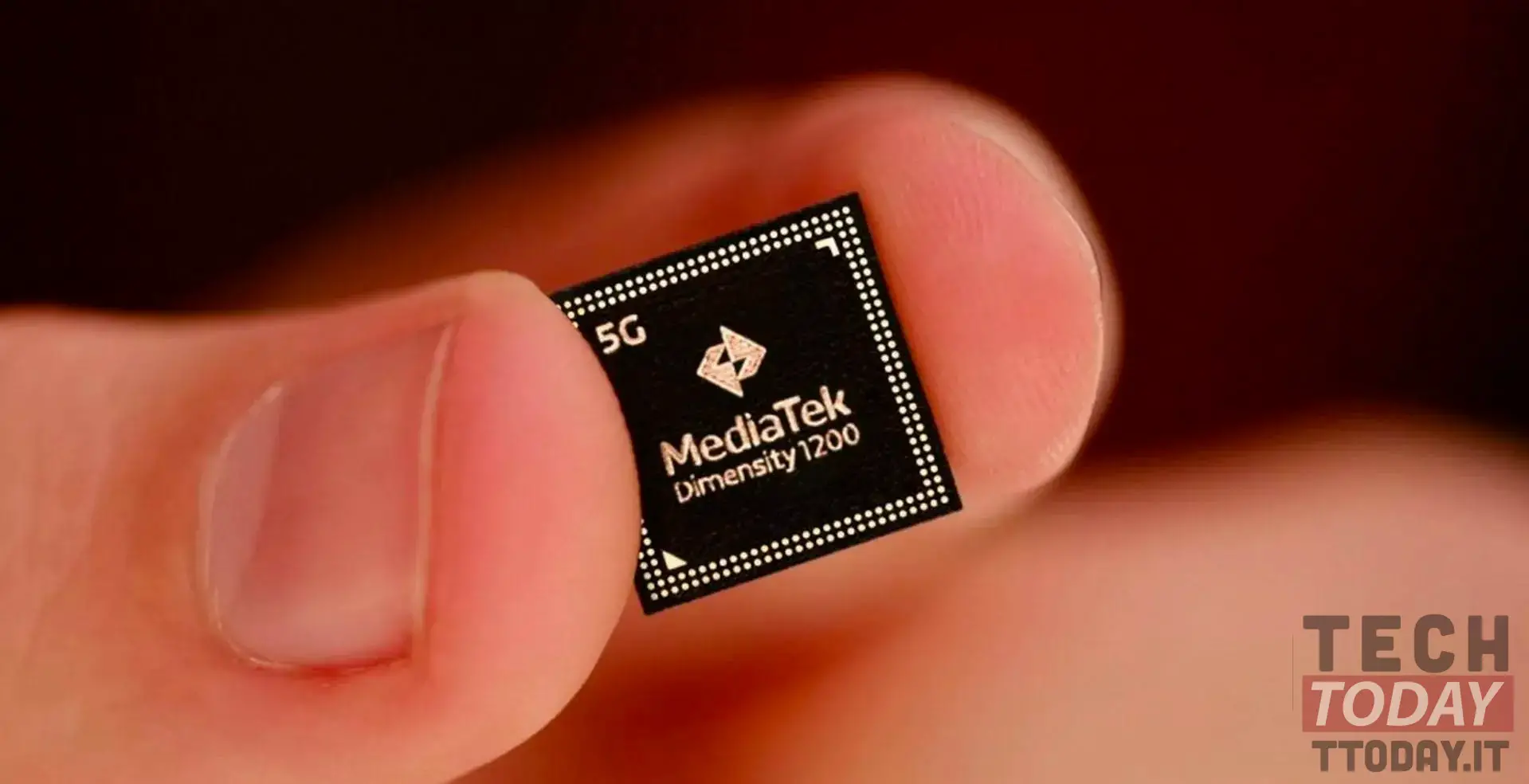

Theo các chuyên gia, một lỗ hổng trong xử lý âm thanh và các thành phần trí tuệ nhân tạo của các chip thuộc họ "Mật độ MediaTek" có thể bị tin tặc khai thác để truy cập vào nhiều thông tin khác nhau và trong những trường hợp khắc nghiệt nhất, thậm chí ascoltare cuộc hội thoại của người dùng.

Đọc thêm: MediaTek hoặc Qualcomm: đó là những người đang dẫn đầu thị trường thế giới

Các bộ xử lý có bộ xử lý AI (APU) và xử lý tín hiệu âm thanh kỹ thuật số (DSP) dựa trên vi kiến trúc "Tensilica Xtensa”Để giảm mức sử dụng lõi CPU. Bạn có thể truy cập khu vực này bằng cách nhập mã mã sử dụng ứng dụng Android và lập trình lại hệ thống để theo dõi người dùng.

Các chuyên gia đã sử dụng kỹ thuật đảo ngược để kiểm chứng các lỗ hổng phần sụn. Họ đã sử dụng một Redmi Lưu ý 9 5G, trang bị cho MediaTek Dimensity 800U. Ngay cả một ứng dụng không có đặc quyền, tức là quyền truy cập vào dữ liệu hệ thống, vẫn có khả năng truy cập giao diện âm thanh của phần cứng và thao tác với luồng dữ liệu.

Tài liệu được tiết lộ có nội dung:

Vì phần sụn DSP có quyền truy cập vào luồng dữ liệu âm thanh, nên kẻ tấn công có thể sử dụng thông báo IPI để tăng đặc quyền và đánh chặn người dùng điện thoại thông minh về mặt lý thuyết..

Chúng tôi làm việc siêng năng để xác thực [lỗ hổng trong Audio DSP] và thực hiện các biện pháp phòng ngừa cần thiết. Không có bằng chứng nào cho thấy kẽ hở này đã bị khai thác. Chúng tôi khuyến khích người dùng cuối cập nhật thiết bị của họ ngay khi có các bản vá lỗi và chỉ cài đặt ứng dụng từ các nền tảng đáng tin cậy như Cửa hàng Google Play.

Rất may, MediaTek đã phát hiện và sửa lỗi ngay lập tức Chúng tôi phát hiện ra điều này nhờ bản tin bảo mật được phát hành vào tháng XNUMX. Ergo? Chúng tôi không chấp nhận bất kỳ rủi ro nào, ít nhất là vào lúc này.

Via | Android Police